Etyczny Hacking, czyli jak testować bezpieczeństwo własnej firmy

Co to jest etyczny hacking?

Etyczny hacking, znany również jako testowanie penetracyjne, polega na legalnym testowaniu systemów informatycznych w celu identyfikacji i naprawy słabych punktów, zanim zrobią to osoby o złych intencjach. Etyczni hakerzy, działając za zgodą właścicieli systemów, wykorzystują te same techniki, co potencjalni atakujący, lecz robią to, aby poprawić bezpieczeństwo, a nie je naruszyć.

Przygotowanie do etycznego hackingu

Zanim przystąpisz do jakichkolwiek działań, ważne jest, aby:

- Uzyskać zgodę: Upewnij się, że działania testowe są zatwierdzone przez zarząd i wszystkie zainteresowane strony. To kluczowe dla zachowania transparentności i etyki. Nie wolno łamać prawa.

- Zdefiniować zakres testów: Jasno określ, które systemy, aplikacje i procesy będą testowane. Pozwoli to uniknąć przypadkowego naruszenia ważnych danych i systemów.

- Poinformować dział HR i prawny: Upewnij się, że testy są zgodne z lokalnymi przepisami i politykami firmy.

Etyczny phishing i spoofing:

Phishing:

- Symulowane kampanie phishingowe: Użyj specjalistycznego oprogramowania do przeprowadzenia kontrolowanej kampanii phishingowej. Celem jest wysłanie wiadomości e-mail, które wyglądają jak te od znanych firm (np. banków, dostawców usług internetowych) lub od działu IT, prosząc o wprowadzenie danych logowania lub kliknięcie w podejrzany link. Po zakończeniu kampanii przeprowadź sesję edukacyjną, wyjaśniając, jak rozpoznać takie próby ataków i jakie były wyniki testu.

Spoofing:

- Symulacja ataków spoofingowych: Polega na podszywaniu się pod inne urządzenia lub użytkowników w sieci w celu wyłudzenia danych lub uzyskania nieautoryzowanego dostępu. Możesz np. próbować wysłać zapytanie do pracowników z fałszywego adresu e-mail, który wygląda na adres należący do kierownictwa, prosząc o przesłanie poufnych danych. Podobnie jak w przypadku phishingu, kluczowe jest przeprowadzenie sesji informacyjnej po teście.

Etyczne hakowanie w praktyce.

1. Testowanie penetracyjne aplikacji webowych

Jak to zrobić samemu:

- Narzędzia do skanowania podatności: Użyj dostępnych narzędzi aby zidentyfikować podatności w aplikacjach webowych, np. luki SQL injection, cross-site scripting (XSS) czy niewłaściwe zarządzanie sesjami.

- Automatyczne skanery podatności: Zintegruj skanery podatności z procesem ciągłej integracji/dostawy (CI/CD), aby regularnie sprawdzać kod aplikacji pod kątem znanych podatności.

2. Testowanie zabezpieczeń sieciowych

Jak to zrobić samemu:

- Narzędzia do mapowania sieci: Użyj narzędzi do mapowania sieci i identyfikowania urządzeń oraz usług działających w sieci. To pozwoli zrozumieć, które punkty mogą być potencjalnie narażone na ataki.

- Testowanie firewalla i filtrów IPS/IDS: Regularnie testuj konfigurację firewalli i systemów prewencji/przechwytywania intruzów (IPS/IDS), aby upewnić się, że nieprawidłowy ruch jest poprawnie blokowany lub rejestrowany.

3. Audyt zabezpieczeń fizycznych

Jak to zrobić samemu:

- Inspekcje bezpieczeństwa: Regularnie przeprowadzaj inspekcje zabezpieczeń fizycznych, aby upewnić się, że wszystkie drzwi, zamki, systemy alarmowe i kamery CCTV działają poprawnie.

- Testy penetracyjne fizyczne: Próbuj uzyskać nieautoryzowany dostęp do budynków lub pomieszczeń z krytyczną infrastrukturą IT, aby sprawdzić skuteczność fizycznych środków kontroli dostępu.

4. Testowanie zarządzania konfiguracją i aktualizacjami

Jak to zrobić samemu:

- Automatyczne narzędzia do zarządzania konfiguracją: Wykorzystaj dostępne narzędzia do automatycznego zarządzania konfiguracją systemów. Pozwoli to na szybką korektę niezgodności i zapewnienie, że wszystkie systemy są aktualne.

- Regularne audyty konfiguracji: Użyj narzędzi do audytu konfiguracji, aby porównać aktualne ustawienia systemów z najlepszymi praktykami branżowymi lub firmowymi standardami bezpieczeństwa.

5. Analiza kodu źródłowego

Jak to zrobić samemu:

- Narzędzia do statycznej analizy kodu: Zintegruj narzędzia do statycznej analizy kodu z procesem rozwoju oprogramowania, aby automatycznie wykrywać podatności w kodzie przed jego wdrożeniem.

- Recenzje kodu: Organizuj regularne sesje recenzji kodu z zespołem programistów, aby sprawdzać i omawiać jakość kodu oraz potencjalne problemy z bezpieczeństwem.

Przeprowadzenie tych działań wymaga odpowiedniego przygotowania i wiedzy, ale jest dostępne dla organizacji na różnych poziomach zaawansowania. Kluczem do sukcesu jest regularność i ciągłe ulepszanie procesów bezpieczeństwa, a także utrzymywanie świadomości i gotowości na pojawiające się zagrożenia w dynamicznie zmieniającym się krajobrazie cyberbezpieczeństwa.

Chcesz dowiedzieć się więcej na temat roli sztucznej inteligencji w zapobieganiu cyberataków?

Sprawdź nasz wpis: https://securitymasters.pl/rola-sztucznej-inteligencji-w-zapobieganiu-cyberatakow/

Narzędzia i techniki:

- Korzystanie z narzędzi do etycznego hackingu: Do przeprowadzenia testów możesz użyć narzędzi takich jak Kali Linux, Metasploit, Wireshark, które oferują zaawansowane funkcje do symulacji ataków phishingowych i spoofingowych.

- Testowanie socjotechniczne: Obejmuje to próby wyłudzenia informacji od pracowników przez telefon lub bezpośredni kontakt, symulując rozmowy z klientami lub partnerami biznesowymi.

- Analiza podatności: Regularnie używaj skanerów podatności, aby identyfikować nowe luki bezpieczeństwa w oprogramowaniu i konfiguracjach systemów.

Edukacja i reakcja:

Po przeprowadzeniu etycznego hackingu ważne jest, aby:

- Przeprowadzić sesje edukacyjne: Szczegółowo omów wyniki testów z pracownikami, wskazując, jak mogą lepiej rozpoznawać i reagować na próby ataków.

- Stworzyć plan reagowania na incydenty: Upewnij się, że pracownicy wiedzą, co robić, gdy wykryją próbę ataku.

- Regularnie aktualizować procedury bezpieczeństwa: Cyberzagrożenia ciągle się zmieniają, więc ważne jest, aby na bieżąco aktualizować strategie bezpieczeństwa i szkolenia dla pracowników.

Pamiętaj, że cel etycznego hackingu to nie tylko znalezienie słabości, ale przede wszystkim budowanie kultury bezpieczeństwa w organizacji. Poprzez edukację, świadomość i odpowiednie narzędzia, można znacznie zmniejszyć ryzyko cyberataków, chroniąc jednocześnie ważne zasoby firmy.

O czym warto pamiętać aby zwiększyć cyberbezpieczeństwo w organizacji?

- Szkolenia dla pracowników: Organizowanie regularnych szkoleń z cyberbezpieczeństwa jest kluczowe. Pracownicy powinni być świadomi zagrożeń i wiedzieć, jak zabezpieczyć swoje urządzenia oraz dane. Microsoft 365 oferuje narzędzia do zarządzania tożsamością i dostępem, które mogą być wykorzystane do edukacji i zwiększenia świadomości bezpieczeństwa.

- Testowanie zgodności i zarządzanie ryzykiem: Narzędzia takie jak Microsoft Secure Score w Microsoft 365 pozwalają na ocenę stanu zabezpieczeń firmy, sugerując jednocześnie możliwe usprawnienia.

- Wykorzystanie narzędzi do testowania penetracyjnego: Istnieje wiele narzędzi dostępnych na rynku, które mogą pomóc w identyfikacji luk w bezpieczeństwie systemów. Wykorzystując te narzędzia, można samodzielnie przeprowadzić podstawowe testy bezpieczeństwa.

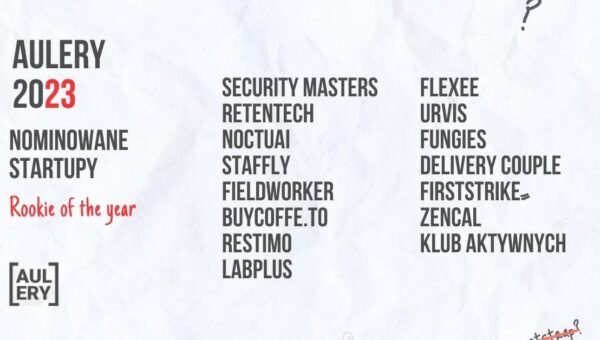

Zatrudnienie specjalistów

Firmy specjalizujące się w cyberbezpieczeństwie, takie jak Security Masters, oferują usługi etycznego hackingu, które zapewniają głębszą analizę i testowanie systemów IT. Zespół ekspertów dokładnie sprawdza infrastrukturę IT firmy, aplikacje webowe, bazy danych i inne elementy krytyczne, używając zaawansowanych technik i narzędzi. Wynikiem takiego audytu jest szczegółowy raport zawierający wykryte słabości oraz rekomendacje dotyczące ich naprawy.

Dlaczego warto zainwestować w etyczny hacking?

- Ochrona przed cyberatakami: Regularne testy penetracyjne pozwalają na identyfikację i eliminację luk bezpieczeństwa, co minimalizuje ryzyko ataków hakerskich.

- Zgodność z przepisami: Wiele branż wymaga przestrzegania określonych standardów bezpieczeństwa informacji. Etyczny hacking pomaga w utrzymaniu zgodności z takimi regulacjami.

- Ochrona reputacji: Wyciek danych może zaszkodzić reputacji firmy i zaufaniu klientów. Inwestując w bezpieczeństwo, firmy chronią nie tylko swoje dane, ale i wizerunek.

Jak Security Masters może pomóc?

Security Masters oferuje kompleksowe usługi IT i wsparcie w zakresie cyberbezpieczeństwa, w tym testy penetracyjne, audyty bezpieczeństwa oraz szkolenia dla pracowników. Nasz zespół specjalistów wykorzystuje najnowsze technologie i metodyki, aby zapewnić firmom najlepszą ochronę przed zagrożeniami cyfrowymi. Dzięki współpracy z Microsoft i głębokiej znajomości produktów takich jak Microsoft 365, jesteśmy w stanie oferować usługi dostosowane do specyficznych potrzeb każdej organizacji.

Więcej informacji o naszych usługach: https://securitymasters.pl/obsluga-it-dla-firm/

Podsumowanie

Etyczny hacking jest niezbędnym elementem strategii cyberbezpieczeństwa każdej firmy. Pozwala nie tylko na wykrycie i naprawienie potencjalnych słabości w systemach IT, ale także na budowanie zaufania i bezpieczeństwa w cyfrowym świecie. Inwestycja w usługi profesjonalistów, takich jak Security Masters, oraz w edukację pracowników, zwiększa odporność organizacji na cyberzagrożenia, zapewniając jej stabilny rozwój.

Zadzwoń +48 664 145 399

lub zostaw numer, oddzwonimy.